"comprehendere scire est"

Consejo Nacional para el Entendimiento Público de la Ciencia.

Consejo Nacional para el Entendimiento Público de la Ciencia.

Jesús Audelo González + ; Antonio Castañeda Solís + ; Pedro Guevara López + Escuela Superior De Ingeniería Mecánica Y Eléctrica (culhuacan) - Ipn, México

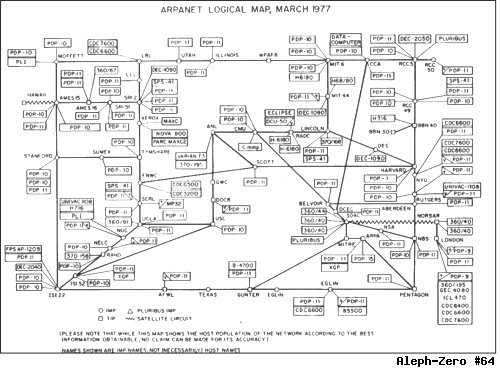

Comienzo de InternetArpanet.

La creación de una red que permitiera la comunicación de forma ininterrumpida se debió principalmente a la guerra fría, de esta manera fue que en 1964 surgió la idea de construir una red que no tuviera una autoridad central, e incluso debería operar a pesar de que un gran porcentaje estuviera hecho pedazos. Las principales consideraciones que se le hicieron fueron: que se debería considerar que sería una red poco fiable en todo momento, ésta debería trascender a su propia ineficacia, todos los nodos serían considerados como iguales entre sí; es decir, que cualquier nodo tendría la misma capacidad para crear, pasar, recibir y crear mensajes y a su vez estos mensajes deberán ser divididos en paquetes; la idea principal de segmentar la información en paquetes sería para que en caso de que alguna parte de la red fuera destruida y al no importar la ruta que tomara cada paquete, éstos deberían quedar en alguno de los otros nodos que no fue destruido.

Este sistema parecería ser poco efectivo, pero ya había sido utilizado para establecer comunicación entre el MIT y la UCLA;

debido a esto, en 1968 la Agencia de Proyectos de Investigación Avanzada (ARPA, Advanced Research Projects Agency), financió el proyecto llamado ARPANET. En esa época estaba planeado que los nodos fueran los equipos más poderosos que existían hasta ese momento, los cuales eran por lo mismo los más costosos, contaban con lo ultimo en tecnología y eran los más veloces de su tiempo, éstos serían destinados para desarrollar sus proyectos nacionales de investigación.

Surgimiento de los Gusanos Informáticos.

El origen de los gusanos informáticos se desprende de algunas investigaciones que se comenzaron a realizar en los laboratorios XEROX PARC; en 1978 científicos de estos laboratorios llegaron a trabajar como normalmente lo hacían a diario, pero esa mañana se encontraron con la novedad de que sus equipos no encendían de manera correcta, esto era algo frecuente en sus instalaciones, pero normalmente se resolvía fácilmente aplicando un reinicio a los sistemas con una copia de los discos de sistema – y de no haberlos lo hacían de forma remota a través de la Ethernet –, pero en este caso encendían y después de unos momentos el sistema se colapsaba nuevamente, la respuesta a este desastre fue que John Shoch y Dave Boggs estaban trabajando en un gusano, este trabajo fue idea de John Shoch quien trabajaba en su tesis doctoral y quería observar el comportamiento de los patrones de trafico en la red bajo ciertas cargas de trabajo, pero se dio cuenta de que los resultados no serían lo suficientemente reales si no se presentaba una carga máxima de paquetes siendo transmitida para lo que desarrollo un programa que hiciera esa función, desarrollando así el primer gusano [1]

Gusano Morris 1988.

Sin embargo del primer gusano informático del que se tiene registro como tal, es el gusano Morris, el cual fue liberado en 1988, fue creado por Robert Tappan Morris, cuando era estudiante en la universidad de Cornell, al parecer la intención de este programa no era la de hacer daño, pero eso no fue lo que ocurrió; el gusano se disperso con tal velocidad que colapso muchos servidores de su época y solo afectaba equipos con sistemas operativos Unix, causando una gran cantidad de daños ya que se estima que infectó 60,000 equipos, que para la época fue alrededor del 15 % de Internet [2]. Esto debido a que en esa época la diversidad de los sistemas y equipos no tenía gran variedad, es decir los sistemas eran de cierta manera homogéneos y tenían relaciones de confianza estrechas, lo que le facilitó a el gusano la localización de sus objetivos y, asimismo, su dispersión [3]. El objetivo de este gusano simplemente era verificar estadísticamente su dispersión, pero al tener algunas fallas de programación, éste se volvió incontrolable causando serios daños.

Sin embargo, su técnica para detectar equipos que pudieran ser sus nuevas victimas, era muy bueno, una vez localizada, explotaba la vulnerabilidad, atacando rápidamente servidores de correo, lo que también le permitió propagarse de manera muy efectiva y veloz, además tenía la característica de que una vez que los programas que explotaban las vulnerabilidades, se compilaban y ejecutaban, éstas se eliminaban del disco, permaneciendo únicamente en la memoria, lo que hizo mucho más complicado el poder detectarlo, ya que no aparecía como un proceso que se estuviera ejecutando.

El 23 de diciembre de 1988 fue liberado el gusano HI.COM VMS, este gusano

sólo afectaba equipos con sistemas VMS, éste utilizó la contraseña por default de la red, y tenía la característica, que cada nodo sólo infectaría 151 equipos, como una estrategia para no repetir equipos ya infectados, la funcionalidad de este gusano era simple, antes de la media noche del 24 de diciembre de 1988 el gusano se dispersó a todos los equipos que era capaz de alcanzar en su segmento de red y media hora pasada la media noche enviaba un mensaje a los equipos desplegando el texto “Father Christmas”, el código de este gusano sólo contenía información para que éste se replicara a través de la red y enviara su mensaje sin afectar de ninguna otra forma los sistemas, sin embargo éste demostró la debilidad y vulnerabilidad de Internet ante un ataque automatizado[3].

Primeras Repercusiones.

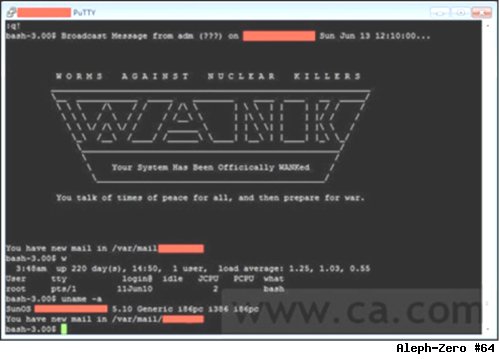

Aproximadamente un año después de la aparición del gusano Morris, apareció el gusano WANK, el cual atacó a los sistemas VMS que corrían en las redes DECnet, aparentemente este otro gusano tampoco ocasionó grandes daños, a excepción del que realizó al infectar los equipos, y de obtener los privilegios adecuados sustituía desplegado del sistema por un anuncio que llenaba la pantalla con la palabra WANK (Worms Against Nuclear Killers), lo más sobresaliente de este gusano es que atacó una red compartida entre la NASA y el departamento de Energía de Estados Unidos, unos días antes de que la NASA lanzara su nave espacial Galileo, pero finalmente después de cuatro días el gusano fue contenido[3].

su aparición el gusano ADM, el cual estaba diseñado para explotar algunas vulnerabilidades en sistemas Linux con el objetivo de escalar privilegios y así copiarse a otros equipos, explotaba vulnerabilidades del servidor DNS BIND; el gusano verificaba si podía llegar a el puerto 53 y si este estaba abierto, procedía a ejecutar un comando para obtener acceso y así poder instalarse en el servidor remoto creando una cuenta para el gusano con nivel de administrador y además deshabilitaba el control de acceso a el sistema. Este gusano dio una pauta importante para los gusanos creados posteriormente ya que muchos de ellos basan su escaneo el objetivos utilizando el mismo método empleado por el gusano ADM y también porque fue uno de los primeros en utilizar exploits basados en shell script wrappers.

El sucesor del gusano ADM, fue el gusano ADM Millenium, que surgió en 1999, esta nueva versión del gusano ADM, ahora utilizaba un conjunto de programas y scripts, con la finalidad de explotar vulnerabilidades remotas de sistemas Linux, para así poder seguir replicándose asimismo a través de la red, este gusano tenia información para explotar vulnerabilidades es servidores IMAP, el servidor Qualcomm Qpopper, el servidor de nombres BIND y la tabla de servicios de Linux rpc.mountd, la cual tiene información de los usuarios que tienen acceso a los servicios del servidor NFS. Algo peculiar de éste gusano es que como parte de su ciclo de infección, éste primero inmunizaba sus objetivos con la finalidad de no caer en un ciclo de reinfección, al igual que otros gusanos; éste se ocultaba en el administrador de procesos, ejecutándose al reiniciar el sistema y deshabilitando el acceso al sistema y protegiendo los archivos que utiliza para su ejecución, además el gusano enviaba información a por correo electrónico a una cuenta central con información del equipo que había comprometido, esto por supuesto también le daba acceso a el propietario del gusano a ese equipo. Evidentemente este gusano dio muestra de un grado de sofisticación mucho mayor, se replicaba asimismo en forma de código utilizando varios scripts, lo que lo hacia más eficiente, y también tenia una búsqueda de objetivos más efectiva por lo que su propagación tenia mayor alcance al utilizar varios vectores de ataque[3,4].

Caso del Gusano Ramen

En el año 2001 fue liberado el gusano Ramen, para ese entonces, la popularidad ganada por Linux era lo suficientemente grande y además era extensamente utilizado, por lo que el ataque realizado por este gusano es considerado uno de los mas importantes, debido en gran medida a la afección provocada en Internet y los daños provocados al entorno de backbone, de igual manera que otros gusanos, éste utiliza script, compilados para explotar las vulnerabilidades y realizar su búsqueda de objetivos, para posteriormente descomprimirse y auto instalarse en los equipos. Este gusano incrementó su complejidad al utilizar un conjunto de exploits, lo que lo hace más eficiente, puesto que le permite, por diversos medios, obtener el acceso a sus víctimas e incrementando de la misma forma la probabilidad de reunir mas nodos dentro de la red. Este gusano apareció en Enero del 2001, causando serios daños sobre todo en la comunidad Linux, donde se comenzaron a preguntar las razones del porque del aumento de los ataques hacia este tipo de servidores, no obstante se desplegó una Honeypot (equipo utilizado para simular un sistema vulnerable, con la finalidad de estudiar la técnica utilizada en su ataque) con la que se logró capturar a este gusano y se obtuvo información de su código; sus objetivos principales fueron Linux, Redhat 6.0 (knfsd1.2.24) Redhat 6.1 (knfsd1.4.77), Redhat 6.2 (nfsutils0.1.62), RedHat 7.0 Guinesssdev y RedHat 7.0 Guinesss, pero también atacaba cualquier otro sistema Linux que estuviera corriendo wuftpd 2.6.0 o rpc.statd. Las vulnerabilidades que eran atacadas fueron wuftpd version 2.6.0, LPRng format y rpc.statd; aunque no eran susceptibles de infección los sistemas que corrieran los sistemas operativos Win 9x , Win NT , Win 2000, ni tampoco los sistemas que corrieran X86 Unixes. Este gusano fue uno de los mas destructivos ya que reemplazaba el directorio de las páginas web con el suyo propio lo que impedía que las páginas fueran encontradas, deshabilitaba el acceso anónimo a el servicio FTP, éste deshabilitaba y removía los demonios vulnerables rpc.statd y lpd evitando así que el gusano atacara a este equipo otra vez, también instalaba un servidor web en el puerto TCP 27374, que era utilizado para propagar la carga del gusano a los nodos infectados, también eliminaba todas las restricciones de acceso y enviaba un correo notificando su presencia y por último, éste generaba redes clase B de forma aleatoria para generar escaneos y localizar nuevos objetivos [3,5].

Impacto en Los Gobiernos.

La dependencia de los gobiernos en las Tecnologías de la Información responde principalmente a tener una estandarización, sobre todo con los países más avanzados en tecnología debido a que el desarrollo tecnológico permite tener acceso a los estándares de inversión de los países más desarrollados.

En este sentido, es eminente el impacto que han provocado los Gusanos Informáticos; en los gobiernos, a lo largo de su historia, cada uno de ellos ha provocado distintas afecciones, sin embargo el impacto que ha causado cada uno de ellos es de diferente magnitud, y en su inicio el Gusano Morris provocó la inmovilización de al menos 6000 computadoras que estaban conectadas al Internet, dentro de las cuales estaban computadoras de la Fuerza Aérea de E.U. [6], de igual manera el Gusano Ramen, impactó directamente en la NASA [7], lo que muestra que el lanzamiento de un ataque de esta naturaleza afectara in evitablemente a el gobierno, debido a el uso de la tecnología como una plataforma operación.

Conclusiones.

La gran dependencia de las Tecnologías de la Información, ha evolucionado de tal manera que la comunicación entre equipos, que hasta hace poco más de tres décadas no se imaginaba, hoy en día se ha vuelto algo común, y de hecho se ha convertido algo en lo que es inimaginable, – pensar qué pasaría si deja de funcionar por un largo tiempo –, ya que de presentarse el ataque de un gusano, se podría colapsar esta comunicación, pero ésta se ha vuelto una pregunta difícil de contestar, ya que la evolución de los gusanos, se ha ido desarrollando a la par de estas tecnologías de igual manera, por lo que su impacto es una circunstancia implícita en la evolución tecnológica. Por esta razón, es necesario idear estrategias de prevención y protección basados en las experiencias que han dejado los ataques perpetrados por los gusanos ya conocidos, a través de la concientización y divulgación de fenómenos de éste tipo.

El impacto ocasionado por los Gusanos Informáticos, puede considerarse como algo muy serio, ya que, demuestran lo vulnerables que pueden ser los sistemas de un Gobierno, lo que puede deberse a errores en la administración de sus equipos de computo, pero las repercusiones causadas por este tipo de ataques, pueden verse reflejadas inclusive en la propia credibilidad del Gobierno, y puede causar algún impacto político más serio aún, derivado de los mensajes que éstos muestran al publico en general, como lo realizado por el gusano Ramen.

Divulgadores. Jorge A. Ruiz-vanoye + ; Rafel Ponce-medellín + Cip. Universidad Popular Autónoma Del Estado De Puebla, México; Ocotlán Díaz-parra + Centro Nacional De Investigación Y Desarrollo Tecnológico, México; José C. Zavala-díaz + Fcaei. Universidad Autónoma Del Estado De Morelos, México.

Divulgadores. Alejandro Domingo Velázquez Cruz + Departamento de Posgrado e Investigación Instituto Tecnológico de Orizaba. .

Divulgadores. Pedro Guevara López + ; Marcos Rosales García + ; Daniel Cruz Pérez + Escuela Superior De Ingeniería Mecánica Y Eléctrica Unidad Culhuacan.

Divulgadores. Francisco Angulo +;.

Divulgadores. Jesús Audelo González + ; Antonio Castañeda Solís + ; Pedro Guevara López + Escuela Superior De Ingeniería Mecánica Y Eléctrica (culhuacan) - Ipn, México.

Divulgadores. 1,2,3, 2, 3 y , , . , San Pedro Garza García, N.L., México. , San Pedro Garza García, N.L., México. .

Editorial. Redacción.

Innovadores. Said Robles Casolco + ; A. Guerra + Instituto Tecnológico Y De Estudios Superiores De Monterrey, Campus Puebla.

Investigación. Dra. Silvia Miramontes Zapata + ; Griselda Ramírez Sandoval + ; Zalma Johana Ordaz Chi + ; Brenda Vergara Guerrero + ; Sandra Edith Juárez Villa + Unidad Académica De Psicología, Universidad Autónoma De Zacatecas.

Investigación. Paloma Violeta Susan Tepetlan + ; David De Jesús Ramírez Aburto + Centro De Investigaciones Tropicales, Universidad Veracruzana; Carlos Roberto Blanco Segovia + ; José Daniel Cuevas Lara + Facultad De Biología-xalapa, Universidad Veracruzana.

Investigación. Mónica L. Faz Garza + ; Magaly García Martínez + Programa Académico Médico Cirujano Dentista, Universidad De Monterrey, Udem; Héctor Martínez Menchaca + Programa Académico Médico Cirujano Dentista, Universidad De Monterrey, Udem.; Gerardo Rivera Silva + Laboratorio De Ingeniería Tisular Y Medicina Regenerativa, Universidad De Monterrey, Udem.